Připojení k VPN pomocí OpenVPN: Porovnání verzí

m (Nová stránka: Bude doplněno....) |

Bez shrnutí editace |

||

| (Není zobrazeno 7 mezilehlých verzí od stejného uživatele.) | |||

| Řádek 1: | Řádek 1: | ||

== Nastavení serveru == | |||

Nainstalujeme: | |||

apt-get install openvpn | |||

Chystání generování klíčů: | |||

cd /etc/openvpn | |||

cp -r /usr/share/doc/openvpn/examples/easy-rsa . | |||

cd easy-rsa/2.0 | |||

V souboru vars nastavte vaše proměnné a poté (pozor - druhý příkaz všechny již vygenerované certifikáty smaže): | |||

. ./vars | |||

./clean-all | |||

Vygenerujte certifikát pro CA: | |||

./build-ca | |||

Vygenerujte certifikát a klíč pro server: | |||

./build-key-server server | |||

Vygenerujte certifikát a klíč pro každého klienta: | |||

./build-key jmeno_klienta | |||

Vygenerujte Diffie Hellman parametrů: | |||

./build-dh | |||

Nyní máte ve složce keys uloženy certifikáty a klíče. Certifikát CA a certifikát a klíč serveru nakopírujte do složky /etc/openvpn/crts/vpn/: | |||

cp keys/ca.crt /etc/openvpn/crts/vpn/ | |||

cp keys/server.crt /etc/openvpn/crts/vpn/ | |||

cp keys/server.key /etc/openvpn/crts/vpn/ | |||

Konfigurační sobor /etc/opevpn/vpn.conf: | |||

# Verejna adresa pro pripojeni klientu | |||

local 5.104.16.247 | |||

server 10.143.135.64 255.255.255.192 | |||

# server | |||

mode server | |||

# tls jako server | |||

tls-server | |||

# port, 1194 = default | |||

port 443 | |||

# protokol, tcp/udp | |||

proto tcp-server | |||

# nastavi zarizeni | |||

dev tun_vpn | |||

# soucasne prihlaseni vice klientu | |||

duplicate-cn | |||

# limit poctu soucasne pripojených klentu | |||

max-clients 100 | |||

# umožní klientům, aby na sebe "videli" a mohli spolu komunikovat | |||

client-to-client | |||

#username-as-common-name | |||

#client-config-dir ccd | |||

#fast-io | |||

#float | |||

# certifikat certifikacni autority | |||

ca /etc/openvpn/crts/vpn/ca.crt | |||

# certifikat serveru | |||

cert /etc/openvpn/crts/vpn/server.crt | |||

# klic serveru | |||

key /etc/openvpn/crts/vpn/server.key | |||

# parametry pro Diffie-Hellman protokol | |||

dh /etc/openvpn/crts/vpn/dh1024.pem | |||

# logy serveru | |||

log-append /etc/openvpn/logs/vpn/openvpn.log | |||

# status serveru | |||

status /var/run/vpn.status 10 | |||

# uzivatel pod kterym bezi server | |||

user nobody | |||

# skupina pod kterou bezi server | |||

group nogroup | |||

# udrzuje spojeni nazivu, 10 (ping) a 120 (ping-restart) | |||

keepalive 10 120 | |||

# komprese prenasenych dat | |||

comp-lzo | |||

# ukecanost serveru | |||

verb 3 | |||

push "route 10.143.0.0 255.255.0.0" | |||

== Nastavení klienta == | |||

=== Fedora 16 === | |||

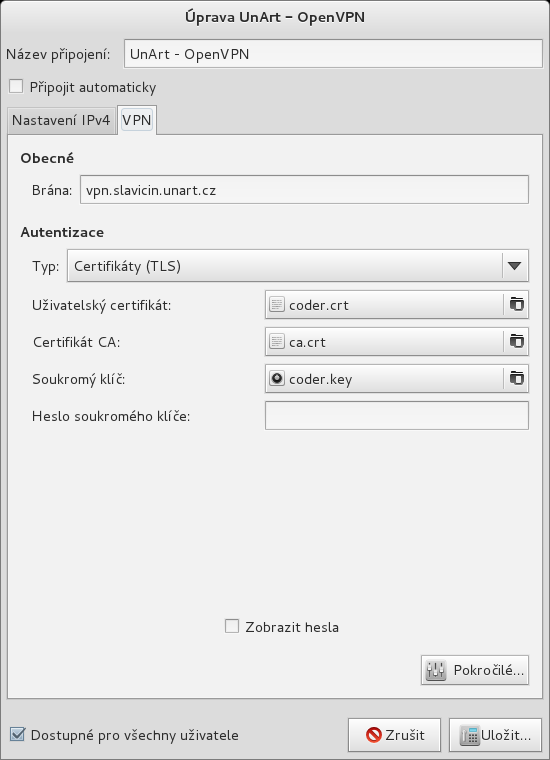

V Network Manageru přidáme nové VPN připojení a vybereme OpenVPN. | |||

Uživatelský certifikát a soukromý klíč je pro každého uživatele jiný (viz výše). Certifikát CA je pro všechny stejný. | |||

[[Soubor:Openvpn-fedora-1.png]] | |||

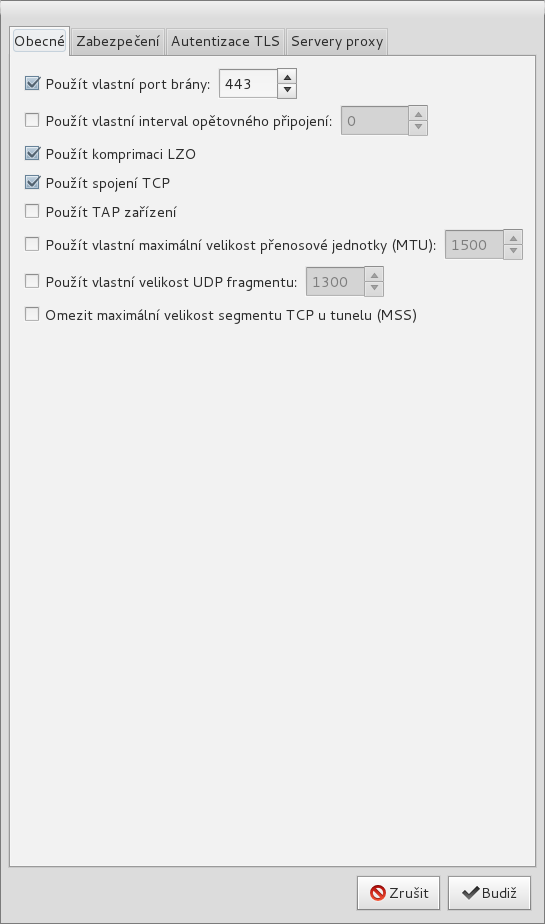

Ještě je nutné nastavit pár věcí v Pokročilé: | |||

[[Soubor:Openvpn-fedora-2.png]] | |||

Více na: | |||

http://www.linuxexpres.cz/praxe/sprava-linuxoveho-serveru-openvpn-server | |||

http://www.linuxexpres.cz/praxe/sprava-linuxoveho-serveru-openvpn-server-pokracovani | |||

Aktuální verze z 15. 8. 2012, 05:48

Nastavení serveru

Nainstalujeme:

apt-get install openvpn

Chystání generování klíčů:

cd /etc/openvpn cp -r /usr/share/doc/openvpn/examples/easy-rsa . cd easy-rsa/2.0

V souboru vars nastavte vaše proměnné a poté (pozor - druhý příkaz všechny již vygenerované certifikáty smaže):

. ./vars ./clean-all

Vygenerujte certifikát pro CA:

./build-ca

Vygenerujte certifikát a klíč pro server:

./build-key-server server

Vygenerujte certifikát a klíč pro každého klienta:

./build-key jmeno_klienta

Vygenerujte Diffie Hellman parametrů:

./build-dh

Nyní máte ve složce keys uloženy certifikáty a klíče. Certifikát CA a certifikát a klíč serveru nakopírujte do složky /etc/openvpn/crts/vpn/:

cp keys/ca.crt /etc/openvpn/crts/vpn/ cp keys/server.crt /etc/openvpn/crts/vpn/ cp keys/server.key /etc/openvpn/crts/vpn/

Konfigurační sobor /etc/opevpn/vpn.conf:

# Verejna adresa pro pripojeni klientu local 5.104.16.247 server 10.143.135.64 255.255.255.192 # server mode server # tls jako server tls-server # port, 1194 = default port 443 # protokol, tcp/udp proto tcp-server # nastavi zarizeni dev tun_vpn # soucasne prihlaseni vice klientu duplicate-cn # limit poctu soucasne pripojených klentu max-clients 100 # umožní klientům, aby na sebe "videli" a mohli spolu komunikovat client-to-client #username-as-common-name #client-config-dir ccd #fast-io #float # certifikat certifikacni autority ca /etc/openvpn/crts/vpn/ca.crt # certifikat serveru cert /etc/openvpn/crts/vpn/server.crt # klic serveru key /etc/openvpn/crts/vpn/server.key # parametry pro Diffie-Hellman protokol dh /etc/openvpn/crts/vpn/dh1024.pem # logy serveru log-append /etc/openvpn/logs/vpn/openvpn.log # status serveru status /var/run/vpn.status 10 # uzivatel pod kterym bezi server user nobody # skupina pod kterou bezi server group nogroup # udrzuje spojeni nazivu, 10 (ping) a 120 (ping-restart) keepalive 10 120 # komprese prenasenych dat comp-lzo # ukecanost serveru verb 3 push "route 10.143.0.0 255.255.0.0"

Nastavení klienta

Fedora 16

V Network Manageru přidáme nové VPN připojení a vybereme OpenVPN.

Uživatelský certifikát a soukromý klíč je pro každého uživatele jiný (viz výše). Certifikát CA je pro všechny stejný.

Ještě je nutné nastavit pár věcí v Pokročilé:

Více na:

http://www.linuxexpres.cz/praxe/sprava-linuxoveho-serveru-openvpn-server

http://www.linuxexpres.cz/praxe/sprava-linuxoveho-serveru-openvpn-server-pokracovani